김형탁 아크로니스 부장

[아이티데일리] 2016년과 2017년 초에 충격적인 랜섬웨어 공격이 정점을 찍고, 2017년 말에 가정용 사용자와 비즈니스의 가장 심각한 문제가 된 또 다른 위협이 등장했다. 바로 불법 크립토마이닝이다.

(Acronis True Image 2019)

랜섬웨어와 마찬가지로 크립토마이너는 새로운 현상이 아니다. 특수 하드웨어 또는 고사양 하드웨어의 도움 없이 비트코인을 채굴하는 컴퓨터 리소스의 활용은 최소 2011년부터 있었다. 사이버 범죄자들은 2017년 중후반 암호화폐의 붐이 일어나자 이 기능을 수행하는 맬웨어 개발을 시작했다.

당시 수천 가지 블록체인 기반 디지털 통화가 등장했으며, 그중 상당수가 그 양과 자본 면에서 급증하고 일부는 일반 컴퓨터 리소스를 사용해서도 채굴이 가능했다. 크립토마이닝은 모든 암호화폐의 기반 중 하나다. 암호화폐에서 이전 트랜잭션을 검증하는 데 필요하며 디지털 화폐의 무결성을 보장하는 단계인 처리 능력을 제공한다. 크립토마이너는 컴퓨터 리소스를 사용해 복잡한 수학 문제를 푼다. 첫 번째 채굴자는 문제를 푼 대가를 동일한 암호화폐로 받는다.

암호화폐 트랜잭션 확인을 위해 쏟아부은 리소스(컴퓨팅 성능, 전기)에 대한 대가를 받는다면 수익성이 좋은 사업이 될 수 있다. 사이버 범죄자들은 사용자의 컴퓨터를 크립토마이닝 맬웨어로 감염시키면 그 컴퓨터가 일을 하게하고 수익을 가로챌 수 있다는 것을 알아냈다. 천 대 또는 백만 대의 감염된 컴퓨터를 생각해 보면, 사기꾼들이 크립토마이닝 맬웨어 대열에 합류한 이유를 쉽게 알 수 있다. 수익성이 높고 피해자는 자신이 손해를 입고 있다는 사실을 모르는 경우가 많다.

똑똑한 사이버 범죄자들은 여러 종류의 맬웨어를 결합해 성공률과 수익을 크게 늘릴 수 있다고 생각했다. 어떤 사용자가 부주의하게 한 링크를 클릭하거나 악성 이메일의 첨부파일을 열면 두 가지(크립토마이닝 맬웨어와 랜섬웨어)에 감염된다. 공격자는 두 가지를 동시에 활성화하지 않지만(랜섬웨어로 파일이 암호화된 컴퓨터는 크립토마이닝 엔진으로 기능할 수 없음) 시스템의 하드웨어 및 소프트웨어 구성, 안티맬웨어 방어, 수익성이 높은 공격 등의 요인을 바탕으로 선택한다. 크립토마이닝 맬웨어는 갑자기 사이버 범죄자들 사이에서 인기가 매우 높아졌다.

2018년 크립토재커 급증

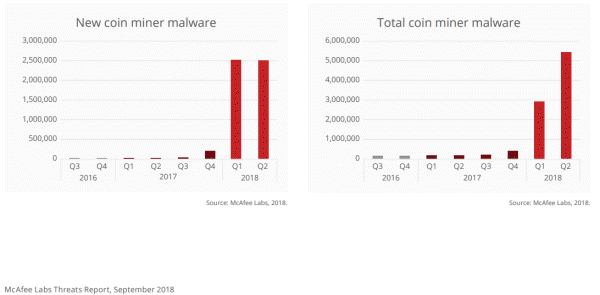

안티맬웨어 업체인 맥아피(McAfee)는 2017년 4분기에 약 40만 건의 크립토마이닝 맬웨어를 감지했으며, 이 수치는 2018년 1분기에 290만 건으로 무려 629%가 증가했다. 2분기에는 86% 증가해 250만 개가 넘는 새로운 사례가 등장했다. 안티맬웨어 업체 트렌드마이크로(TrendMicro)는 같은 기간 매우 유사한 보고서를 발표했다. 해당 공격이 2017년 초보다 956% 증가했다는 내용이다.

또한 크립토마이닝 맬웨어는 피해자의 윈도우(Windows) 또는 리눅스(Linux) 시스템에서 은밀하게 실행되는 애플리케이션뿐 아니라 암호화폐 채굴 서비스용으로 개발됐다. 이러한 범죄 조직은 웹사이트에 몰래 자바스크립트(JavaScript)를 설치한다. 코드 조각은 해당 사이트를 방문하는 브라우저의 일부 또는 모든 컴퓨팅 성능을 사용해 시스템이 암호화폐를 채굴하게 한다. 방문자 모르게 방문자의 시스템 리소스를 사용하고, 방문자에게 돌아가는 이익은 없다.

이 방식은 빠르게 퍼졌다. 2017년 11월 인기 있는 광고 차단 브라우저 플러그인 제조업체인 애드가드(AdGuard)는 브라우저 내 크립토재킹이 31% 증가했다고 발표했다. 이 업체의 조사 결과 코인하이브(Coinhive)와 같은 크립토마이닝 스크립트를 실행하는 웹사이트가 3만 개가 넘으며, 여러 보고서에서 이러한 크립토마이닝 스크립트가 전 세계 조직의 20%를 감염시켰다고 발표했다.

2월 배드패킷리포트(Bad Packets Report)에서는 합법적인 크립토마이닝 활동에서도 사용되는 가장 인기 있는 자바스크립트 마이너인 Coinhive를 34,474개의 사이트에서 실행한다고 밝혔다. 2018년 7월 체크포인트소프트웨어테크놀로지스(Check Point Software Technologies) 발표에 따르면 이 업체에서 발견한 주요 맬웨어 인스턴스 10개 중 4개가 크립토마이너였다. 전 세계 기업의 절반 가까이에 영향을 준 크립토마이닝 맬웨어는 랜섬웨어를 추월해 현재 가장 강력하고 흔한 사이버 위협이 됐다.

크립토마이닝의 불법성

사이버 범죄자는 크립토재킹 맬웨어로 표적을 감염시키기 위해 개인 사용자의 PC와 모바일 장치를 손상시키는 것부터 인기 있는 웹사이트에 침투, 웹사이트 방문자에게 맬웨어를 퍼뜨리는 것까지 다양한 기술을 사용한다. 사용자가 악성 링크를 클릭하거나 악성 첨부파일을 열어보도록 유혹할 목적으로 설계한 피싱 및 스피어 피싱 이메일은 여전히 인기가 매우 많고 효과적인 공격 벡터다.

일부 변형에는 맬웨어가 손상된 시스템에서 이 시스템과 네트워크에서 연결된 다른 많은 시스템으로 이동하는 것이 가능한 웜 요소가 있다. 2017년 워너크라이(WannaCry) 랜섬웨어 감염을 전 세계로 확산하는 데 사용된 이터널블루(EternalBlue) 익스플로잇은 여전히 크립토마이닝 맬웨어 배포자들이 사용하고 있다. 하지만 랜섬웨어 대상과 달리 크립토마이닝 피해자 대부분은 막연히 시스템 성능 저하를 느끼는 것을 제외하고 피해를 입는다는 사실을 모른다.

가짜 소프트웨어 업데이트도 인기 있는 침투 기법이다. 예를 들어, 어도비 플래시 플레이어(Adobe Flash Player)의 합법적인 업데이트로 가장하고, 실제로 플래시를 업데이트 다운로드하면서 자취를 감추는 동시에 악성 크립토마이닝 페이로드를 전달하는 맬웨어 다운로드가 있다. 또 다른 흔한 방식은 합법적인 웹사이트 또는 많은 웹사이트에서 실행하는 온라인 광고에 악성 마이닝 스크립트를 주입하는 것이다. 피해자가 웹사이트를 방문하거나 브라우저가 온라인 광고를 로딩하면 크립토마이닝 프로세스가 시작돼 사용자 모르게 리소스와 수익을 가져간다.

크립토마이닝 맬웨어 개발자는 초창기 실수에서 교훈을 얻었다. 현재 피해자 CPU 용량을 100% 사용하는 맬웨어는 매우 드물다. 눈에 띌 정도로 속도가 떨어지면 사용자가 알아채고 조치를 취할 가능성이 커진다. 새로운 버전의 크립토마이닝 맬웨어는 더욱 지능적으로 존재를 감춘다. 예를 들어, 피해자 CPU의 약 20%까지만 작동시키고 사용자가 사용하지 않는 시간을 찾아 가장 리소스 집약적인 계산을 실행한다. 이러한 방식으로 크립토마이너는 오랜 기간 피해자가 모르는 상태로 리소스를 훔칠 수 있다.

더 심각한 문제는 고급 소프트웨어 엔지니어가 아니더라도 불법 마이닝 비즈니스에 참여할 수 있다는 점이다. 다른 맬웨어 키트와 마찬가지로 크립토재킹 서비스는 다크 웹(Dark web)에서 적게는 미화 50센트로 구매할 수 있다. 모네로(Monero), 지캐시(Zcash) 등 특정 암호화폐에서는 본질적으로 높은 수준의 개인정보보호와 익명성으로 인해 범죄자를 추적하고 잡아내기가 훨씬 어렵다.

모네로는 공개 원장을 사용해 디지털 토큰의 거래를 생성하고 추적하지만, 트랜잭션이 난독화돼 소스, 목적지, 실제 전송되는 암호화폐 액수는 가려진다. 최근 학계 연구 결과에 따르면 내장된 암호화폐 마이너인 Coinhive가 매월 $250,000 상당의 모네로를 생성한다. 독일의 아헨 공과대학교(RWTH Aachen University)에서 발표한 같은 연구에서 모네로는 모든 브라우저 기반 암호화폐 마이닝의 75%를 차지한다고 밝혔다.

주요 크립토재커

● Smominru

Smominru는 가장 악명 높은 크립토재킹 봇넷이며, 52만 개가 넘는 시스템으로 구성돼 소유자들은 지능적인 영구적 자체 재생 봇넷 설계를 통해 2018년 1월까지 3백만 달러가 넘는 모네로를 얻었다. Smominru도 2017년 워너크라이 글로벌 랜섬웨어 감염에 사용된 훔친 NSA 익스플로잇인 이터널블루 기반이다.

● BadShell

BadShell과 같은 똑똑한 크립토재커는 윈도우 파워셸(Windows PowerShell)과 같은 합법적 프로세스 안에서 정체를 숨기고 숨겨진 악성 마이닝 스크립트를 실행한다. 기존의 안티바이러스 프로그램은 일반적으로 윈도우가 서명한 실행 가능 파일(PowerShell 등)을 기본적으로 신뢰하기 때문에 대다수가 위협을 감지하지 못한다.

● Coinhive

원래 의도대로 지금도 합법적인 웹사이트 수익화 도구로 사용되는 Coinhive의 마이닝 코드는 현재 세계에서 가장 큰 크립토재킹 위협이다. 한 가지 흥미로운 사실은 Coinhive를 책임지는 기업이 해킹 인스턴스도 포함한 모든 마이닝 작업의 30%를 수익으로 가져간다는 것이다.

● MassMiner

MassMiner는 한 페이로드에서 다양한 취약점에 대해 많은 익스플로잇을 사용하는 흥미로운 예시이다. MassMiner 설계자는 오라클 웹로직(Oracle WebLogic), 윈도우SMB(Windows SMB), 아파치 스트러츠(Apache Struts)의 패치가 없는 결함을 악용하여 약 $200,000 상당의 모네로 암호화폐를 얻었다

● Prowli

Prowli는 4만 개가 넘는 감염된 웹 서버, 모뎀 및 기타 IoT(사물 인터넷) 장치를 거느린 거대한 봇넷이며 암호화폐 채굴과 사용자를 악성 사이트로 리디렉션하는 데 이들 장치를 사용한다. Prowli의 일부는 무차별 공격 암호 웜으로서 모네로 마이너의 확산을 촉진시킨다. 봇넷이 감염된 시스템에 백도어를 설치하는 경우도 있다.

● WinstarNssMiner

WinstarNssMiner는 2018년 5월에 3일 동안 50만 개가 넘는 시스템을 감염시켰다. 이 크립토재커는 대상 시스템에서 효과적인 안티바이러스 소프트웨어를 탐지하면 활동을 중단한 상태로 있다가 방어 체계가 취약한 시스템에서만 활성화한다. 더욱이 WinstarNssMiner 제거 시도 시 감염된 시스템을 중단시킨다.

크립토재커와 싸우는 아크로니스 트루 이미지(Acronis True Image)

지속적인 사이버 보호 노력의 일환으로 아크로니스(Acronis)는 전 세계에서 중대한 위협으로 성장한 크립토재킹 현상을 주시해왔다. 비즈니스와 소비자 고객을 크립토마이닝 맬웨어로부터 보호하기 위해 크립토마이닝 맬웨어도 물리치는 기술로 아크로니스 액티브 프로텍션(Acronis Active Protection)의 안티랜섬웨어 기능을 확장했다.

개선된 아크로니스 액티브 프로텍션 버전은 고급 시스템 학습을 사용해 윈도우에서 실행하는 알려진 모든 크립토재킹 프로세스를 식별하고 중단한다. 크립토마이너를 감지하면 아크로니스 액티브 프로텍션에서 시스템의 관리자에게 불법 가능성이 있는 활동을 알려준다. 이 기능은 가정용 제품인 아크로니스 트루 이미지(Acronis True Image)에서 이용 가능하며, 비즈니스 중심 아크로니스 백업(Acronis Backup) 제품에도 곧 적용될 예정이다.